|

|

提权是渗透测试中一个非常重要的环节。MySQL 是大家再熟悉不过的一种数据库了。同样在渗透测试中,MySQL也是漏洞利用的常见点,利用MySQL不仅仅是进入数据库进行增删改查,或者get shell ,更多的利用MySQL是在提高权限上。除此之外,在应聘者面试中,MySQL的提权操作,也是经常被问的一个问题。

0x00 信息收集

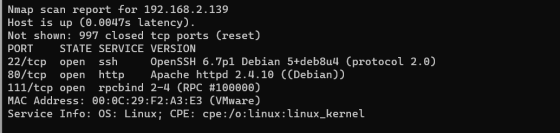

用nmap探测靶机所在网段

nmap -sV 192.168.2.0/24

因为服务提供给外部是通过端口来实现的,通过端口我们可以探测主机开启了什么服务。

可以看到靶机开启了22,80,111 端口,开启对应的服务分别是 ssh,http,rpcbind服务

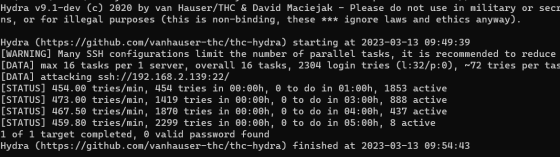

0x01 尝试爆破ssh

爆破账号密码失败

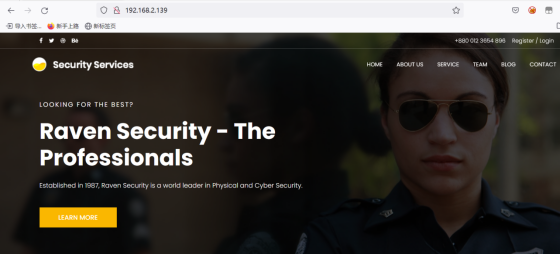

0x02 尝试web服务

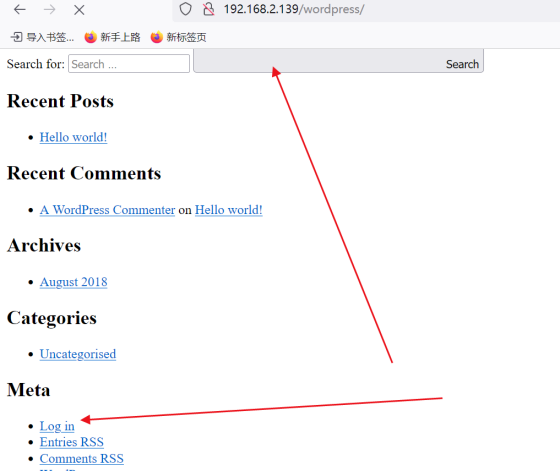

先四处点击看一看,看看有没有什么可以利用的点,如果没有什么发现,还可以敏感文件探测一下。很幸运发现搭建了wordpress博客 。

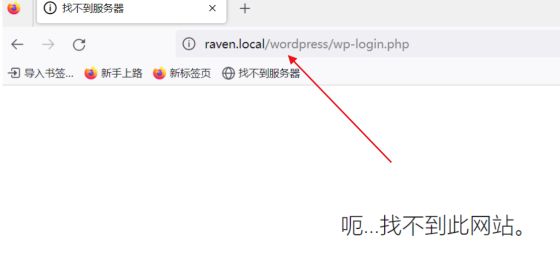

点击博客,发现进行了302跳转

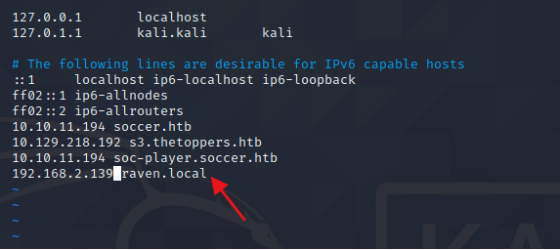

因为你域名一开始是ip后面跟着wordpress,点击确发生了域名+wordpress,网站还是那个网站,但是确访问不到了,是因为raven.local 没有被解析为192.168.2.139,所以要在攻击机上配置hosts文件。

vim /etc/hosts

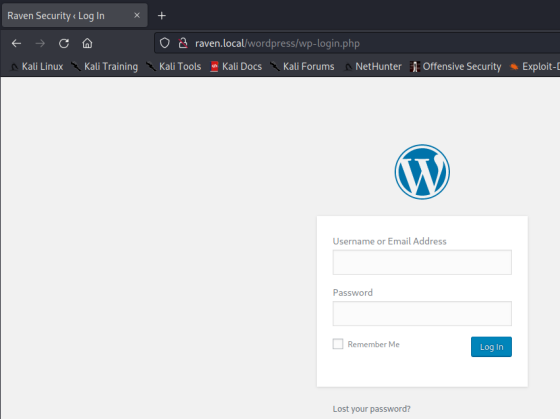

再次访问

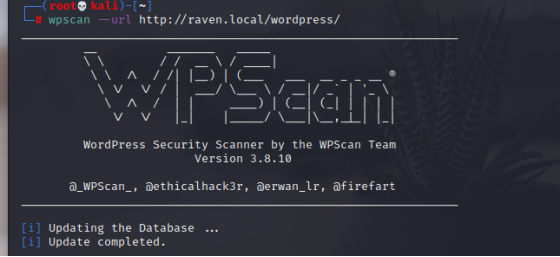

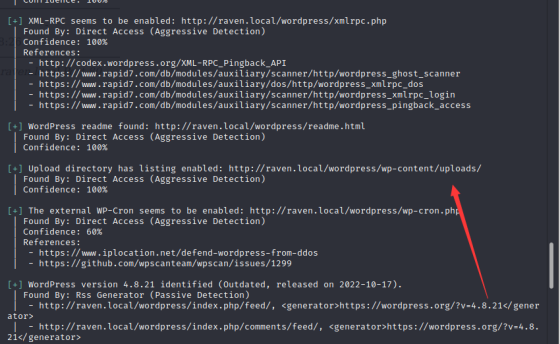

尝试wordpress 测试 利用wpscan 进行探测

wpscan --url http://raven.local/wordpress/

尝试用户枚举

wpscan --url http://raven.local/wordpress/ --enumerate u

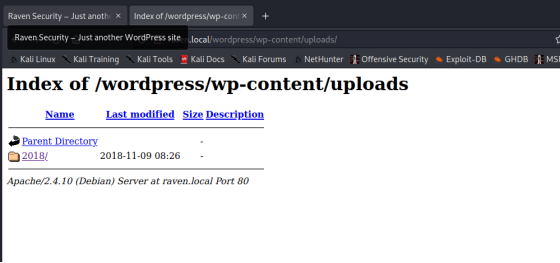

枚举失败,但是发现了很多的敏感文件目录

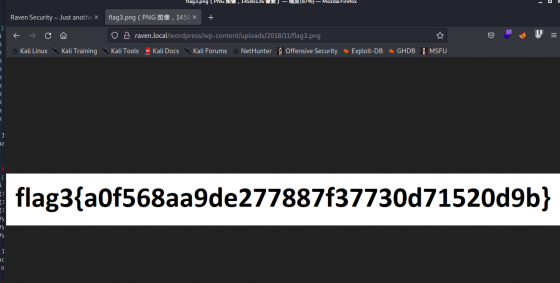

依次探测发现了flag3,看来敏感文件探测中有东西,直接敏感文件探测

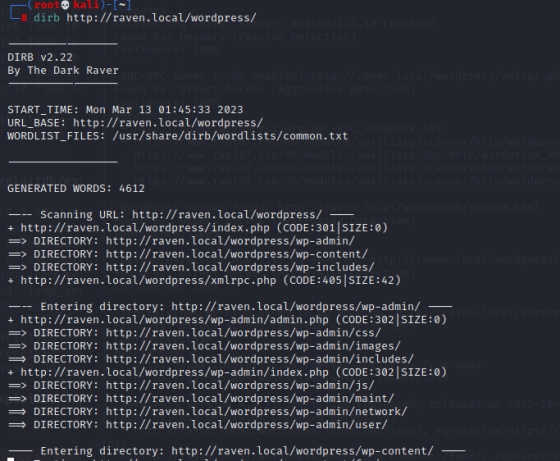

0x03 敏感文件探测

既然有敏感文件泄露,就直接探测网站根目录下的敏感文件

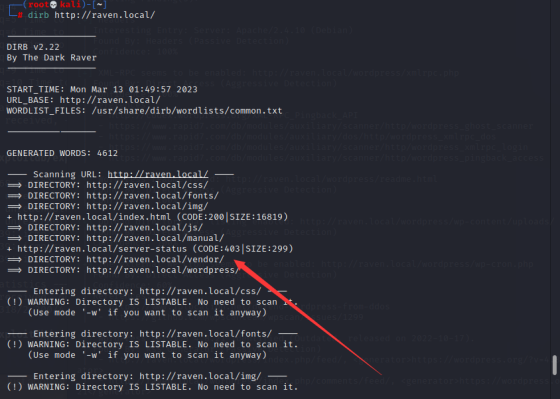

dirb http://raven.local/

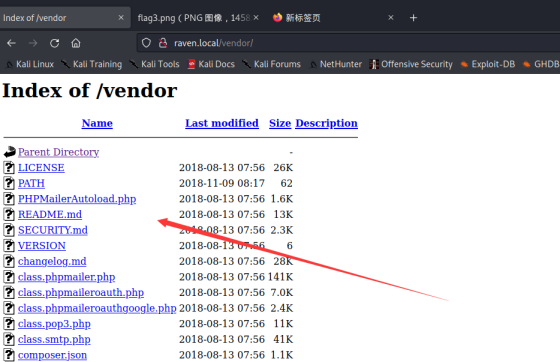

依次访问,发现当访问到vendor时,出现了目录

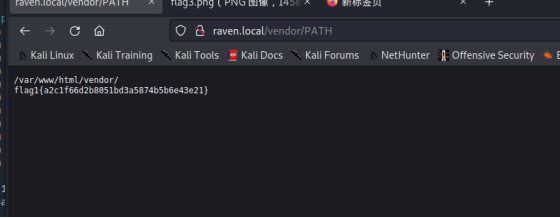

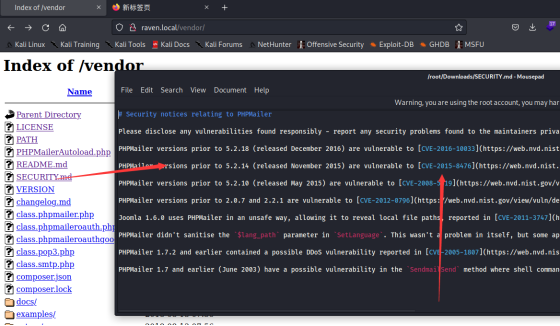

依次点击查看,发现了flag1 ,网站路径,还有可以利用漏洞的phpmail,和版本信息

0x04 phpmail 版本漏洞利用

搜寻可以利用的漏洞

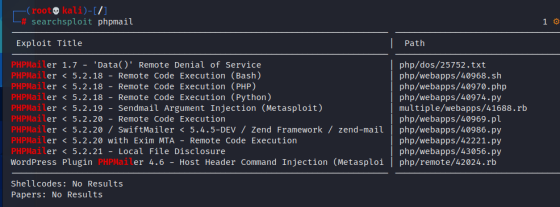

searchsploit phpmail

由于目标版本是5.2.16 因此很多的exploit 都可以用,但是我们要尽快取得权限,所以直接选可以命令执行的exploit,又因为python脚本最好利用,所以我们直接选择 40974.py

注意:exploit 的路径为

┌──(root

(正文已结束)

免责声明及提醒:此文内容为本网所转载企业宣传资讯,该相关信息仅为宣传及传递更多信息之目的,不代表本网站观点,文章真实性请浏览者慎重核实!任何投资加盟均有风险,提醒广大民众投资需谨慎!